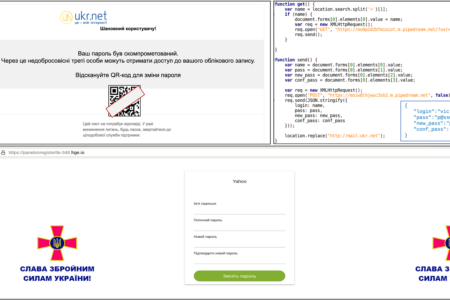

Хакеры рассылали мошеннические письма, имитирующие сообщения от UKR.NET. В них содержался QR-код со ссылкой на фишинговую веб-страницу

Правительственной командой реагирования на компьютерные чрезвычайные события Украины CERT-UA выявлен факт распространения электронных писем, имитирующих сообщения от UKR.NET и содержащих QR-код, в котором закодирован «укороченный» URL-адрес, созданный с помощью одного из URL-shortener сервисов. После перехода по ссылке пользователь попадал на страницу, имитирующий страницу изменения пароля UKR.NET. Вводимые пользователем данные с помощью HTTP POST-запроса отправлялись затем на веб-ресурс, развернутый злоумышленниками на платформе Pipedream.

С низким уровнем уверенности CERT-UA ассоциировала выявленную активность с деятельностью группы UAC-0028 (APT28).

Индикаторы компрометации

- hxxps://tinyurl[.]com/2p8kpb9v

- hxxps: //panelunregistertle-348.frge[.]i/

- hxxps://eoy7zvsvn6xfcmy.m.pipedream[.]net

- hxxps://eo9p1d2bfmioiot.m.pipedream[.]net/?usr=

- hxxps://eoiw8lhjwuc3sh2.m.pipedream[.]net

- панельunregistertle-348.frge [.] я

- eo9p1d2bfmioiot.m.pipedream[.]net

- eoiw8lhjwuc3sh2.m.pipedream[.]net

- фрге [.] я (2021-04-21)

- pipedream[.]net (легитимный ресурс)

Напомним, что хакерская группировка APT28 также известна как Strontium, Sofacy и Fancy Bear. Ее связывают с российским ГРУ. 9 марта группа анализа угроз Google (TAG) сообщила, что эти киберпреступники провели несколько крупных фишинговых кампаний, направленных на пользователей украинской медиакомпании UkrNet. Фишинговые письма отправлялись с большого количества взломанных аккаунтов. Они содержали ссылки на домены, контролируемые злоумышленниками. В том числе и Blogspot. Оттуда пользователи перенаправлялись на фишинговые страницы с учетными данными. Все известные домены Blogspot хакеров уже удалены.

В хакерских атаках на ряд польских и украинских правительственных и военных организаций, компаний также принимали участие белорусская группа киберзлоумышленников Ghostwriter/UNC1151 и китайская Mustang Panda/Temp.Hex.