Автомобиль Toyota взломали с помощью фальшивой колонки JBL за 2 минуты – ЭБУ машины доверяет любым устройствам, подключенным к шине CAN

Когда один из жителей Лондона обнаружил, что передний левый бампер его Toyota RAV4 оторван, а фара частично разобрана уже второй раз за три месяца прошлого года, он заподозрил бессмысленный вандализм. Через несколько дней после второго инцидента машина пропала, а вскоре после этого его сосед обнаружил пропажу своей Toyota Land Cruiser. Так был раскрыт новый способ взлома и угона автомобилей.

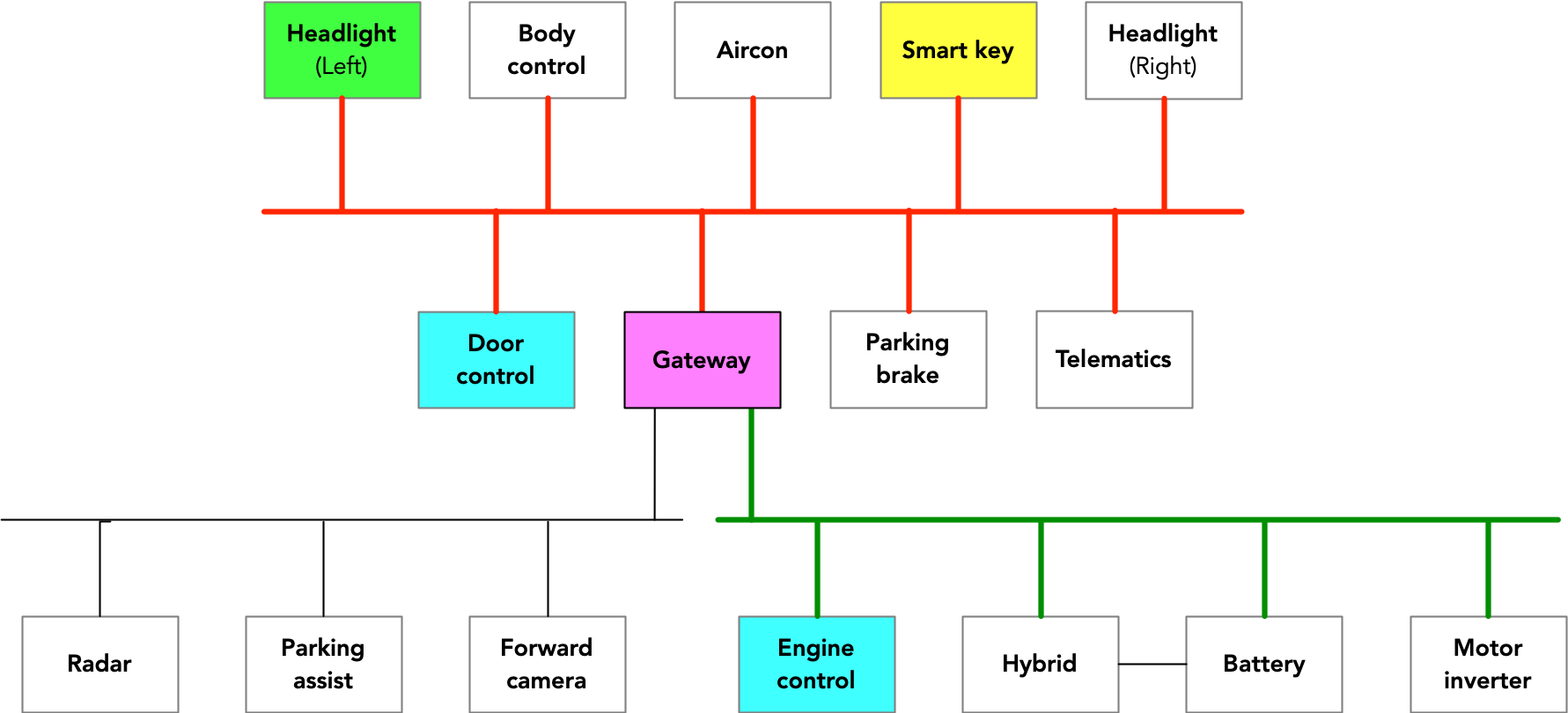

По стечению обстоятельств, владельцем пропавшего RAV4 был исследователь кибербезопасности авто Ян Табор. В ходе расследования способа угона ему удалось открыть и завести машину за 2 мин. с помощью купленного устройства, замаскированного под портативную колонку JBL. Он выяснил, что для угона использовалось подключение через коннектор фар: электронный блок управления машины доверяет любым устройствам, подключенным к шине датчиков CAN (Controller Area Network). Принципиальная схема показывает, как фары связаны с остальными системами автомобиля:

Табор начал с изучения системы MyT, которую Toyota использует для отслеживания аномалий в работе транспортных средств. По ней передаются сигналы, известные как DTC (диагностические коды неисправностей). Выяснилось, что во время угона его автомобиль зафиксировал множество этих кодов. Сигналы говорили о нарушении связи с помощью CAN между фарой и ЭБУ автомобиля.

Коды DTC, показывающие, что левая фара RAV4 потеряла контакт с CAN – мошенники оборвали провода, которые их соединяли. Более интересным был одновременный отказ других узлов, в том числе управления двигателем. В совокупности эти сбои свидетельствовали о неисправности самой шины CAN.

В ходе исследования Табор обнаружил рекламу устройств «аварийного запуска» автомобиля. Якобы они предназначались для использования автовладельцами или ремонтниками в случае утери ключа – но ничто не мешало их применению злоумышленниками. Он купил одно из устройств для запуска автомобилей различных производителей, включая Toyota RAV4, замаскированное под колонку JBL. Вместе с другом и экспертом по безопасности автомобилей Кеном Тинделлом он занялся реверс-инженирингом и выявили ранее неизвестный способ угона автомобилей – внедрение в CAN (CAN Injection).

Принцип работы устройства – подключение к шине CAN и генерация необходимых управляющих электронных ключей. Маскировка под безобидный гаджет дает злоумышленникам шанс при обыске. В сущности, это и есть колонка JBL, к плате которой подпаяна микросхема, обеспечивающая подключение к CAN (на фото в черной смоляной оболочке). Стоимость необходимых компонентов (кроме самой колонки) – не более $10, вот что было использовано:

- Микросхема PIC18F со специальным ПО

- Стандартный приемник/передатчик CAN

- Дополнительная цепь, подключаемая к CAN

- Самодельный кабель подключения

Есть множество способов подключения устройства к CAN, но злоумышленникам необходимо, чтобы соединение максимально близко выходило наружу – фары подходят идеально. В некоторых местах возможно подключится проделав отверстие в кузове, но соединение со снятием фар и бампера не требует его повреждения.

При первом включении CAN-инжектор ожидает сообщение сети о готовности. После его подключения он начинает посылать пакет CAN-сообщений примерно 20 раз в секунду и активирует дополнительную схему, подключенную к приемнику/передатчику CAN. Пакет сообщений содержит сигнал «интеллектуальный ключ действителен», и шлюз передает его на ЭБУ управления двигателем по другой шине.

Обычно это вызывает путаницу на управляющей шине CAN: сообщения от настоящего контроллера смарт-ключа будут конфликтовать с фальшивыми сигналами, что мешает работе устройства. Здесь задействуется дополнительная схема: она делает невозможной обращение к шине CAN других устройств. Повторение сигналов 20 раз в секунду связано с тем, что шлюз не всегда слушается и может перезагружаться.

Кнопка воспроизведения на «колонке» подключена к чипу PIC18F. При ее нажатии отдается сигнал открыть двери, как если бы была нажата кнопка «разблокировать» на беспроводном ключе.

Табор и Тинделл разработали два способа защиты, которые способны противодействовать описанному методу взлома. Информация об уязвимости и способах борьбы с ней была отправлена в Toyota, ответа пока не последовало. Блог Кена Тинделла содержит детальное описание проблемы.

Hyundai и Kia обновят программное обеспечение в 8 миллионах авто — из-за вирусного челленджа в TikTok, который привел к массовым кражам

Источник: Ars Technica