Бесплатный VPN для Chrome шпионил за пользователями: FreeVPN.One сливал скриншоты страниц и геолокацию

Как говорится, бесплатный сыр бывает только в мышеловке. Похоже, эта старая истина получила новое подтверждение в IT-отрасли. Специалисты по безопасности компании Koi обнаружили популярное VPN-расширение для браузер Chrome, которое тайно делало скриншоты посещенных страниц и собирало данные о местонахождении пользователей.

Проблемное расширение называется FreeVPN.One. Его загрузили более 100 тыс. раз из Chrome Web Store. Более того, оно получило от Google отметку Featured, которая должна была бы означать соблюдение рекомендованных практик безопасности, сообщает Sweclockers.

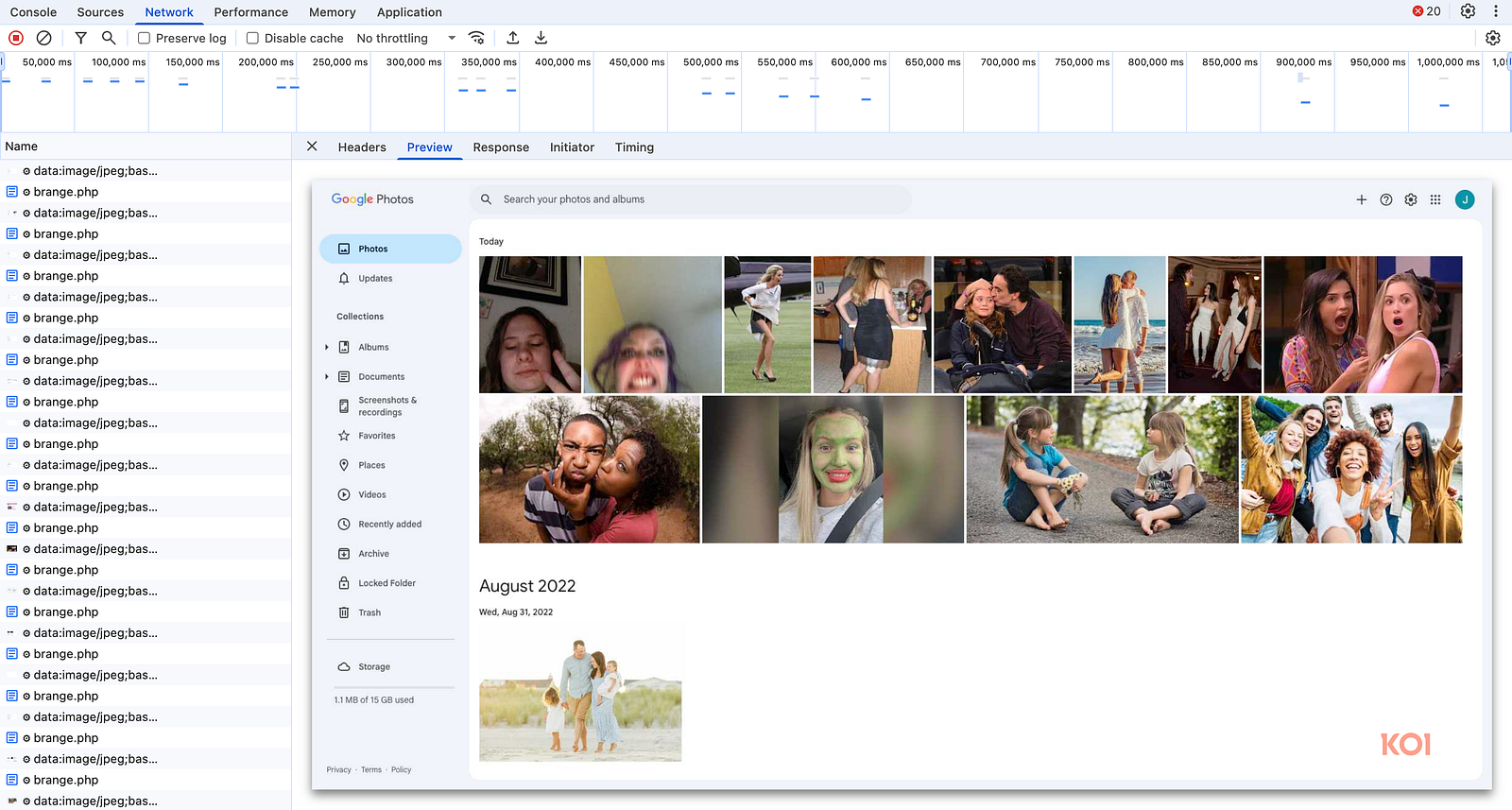

После анализа кода FreeVPN.One исследователи выяснили, что расширение автоматически делало скриншот ровно через 1,1 секунды после загрузки любой страницы. Снимок вместе с URL, ID вкладки и уникальным идентификатором пользователя отправлялся на сервер разработчика.

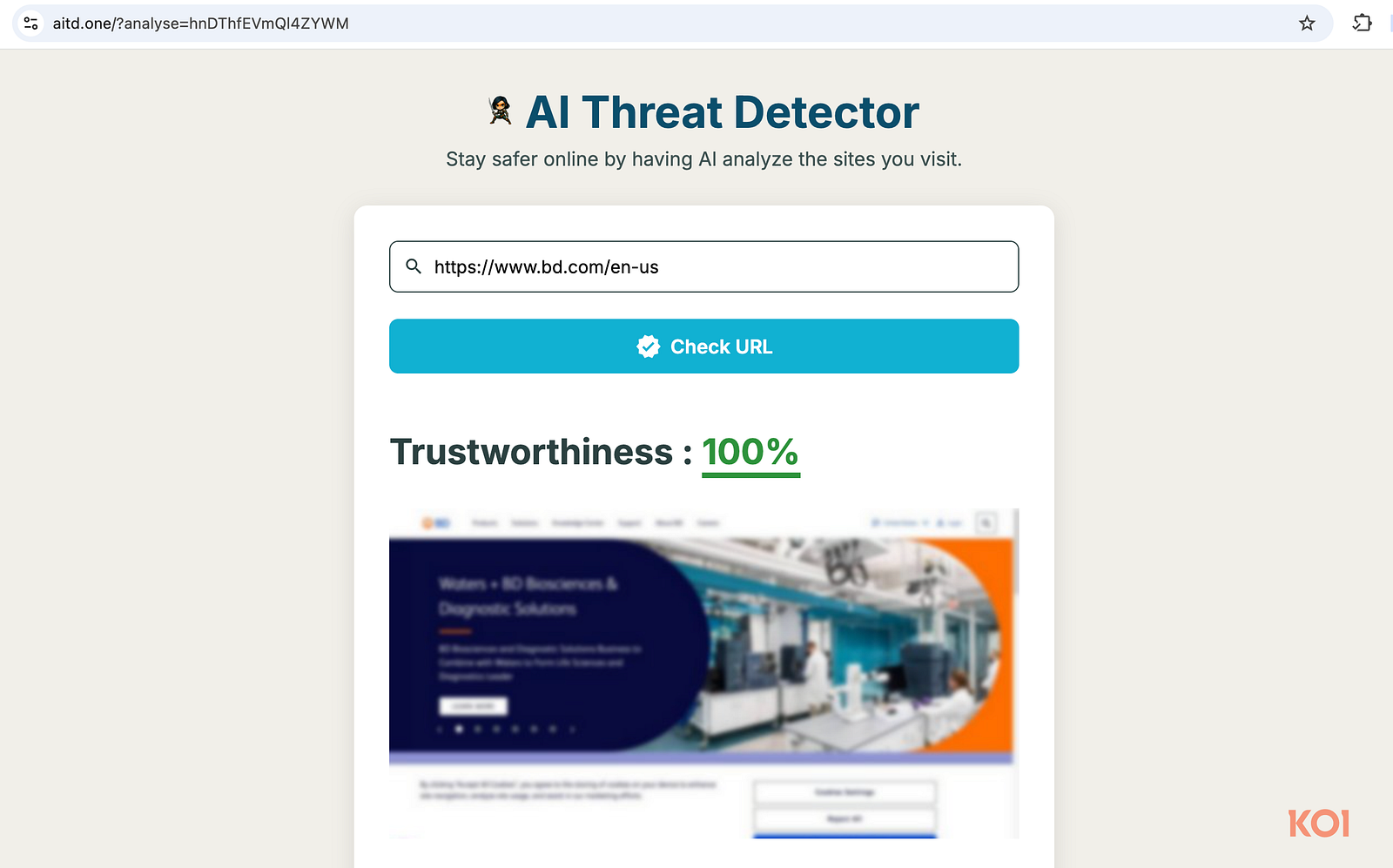

Официально у VPN есть функция Scan with AI Threat Detection, и в политике конфиденциальности сказано, что для работы инструмента могут передаваться выборочные скриншоты и адреса страниц на защищенные серверы. Но, как установила команда Koi, FreeVPN.One делал скриншоты всех страниц подряд и до запуска этого инструмента — пользователи даже не догадывались об этом.

Еще одна проблема — слежка за геолокацией. В последние месяцы VPN начал передавать не только снимки экрана, но и данные о геолокации и характеристиках устройства. В последней версии расширения используется шифрование AES-256-GCM с ключами RSA. Это делает гораздо более сложным выявление факта пересылки собранных данных на сервер.

По версии Koi, активный шпионаж начался в апреле, когда в обновлениях изменились разрешения: расширение получило доступ к каждому сайту, который посещал пользователь. Последующие обновления постепенно расширяли эти права, и, по мнению исследователей, разработчик проверял, насколько далеко можно зайти, не вызвав подозрения.

Ключевая дата — 17 июля. Именно тогда FreeVPN.One начал делать скриншоты, отслеживать местонахождение и передавать собранные данные. В следующем обновлении появилось шифрование и новый поддомен для связи с сервером.

Koi обратилась к единственному разработчику расширения. Сначала он ответил и опроверг обвинения. По его словам, автоматические скриншоты якобы были частью фоновой проверки сайтов и запускались только в случае подозрительных доменов. Однако исследователи задокументировали снимки даже из вполне надежных сервисов, в частности Google Sheets и Google Photos.

На просьбу предоставить доказательства легитимности — например, профиль компании, аккаунт на GitHub или страницу в LinkedIn — разработчик перестал отвечать. Единственный известный адрес, который остался, ведет на простой сайт, созданный в Wix на бесплатном шаблоне.

Несмотря на разоблачение, FreeVPN.One до сих пор доступен в Chrome Web Store. Рейтинг расширения составляет 3,7 звезды, а страница отзывов сейчас заполнена возмущенными комментариями пользователей, которые ссылаются на расследование Koi.

Даже если предположить, что массовое создание скриншотов было случайной ошибкой, ситуация уже серьезно подорвала доверие. При этом наличие у расширения значка Featured выглядит особенно тревожным.

Источник: pcgamer